Visión 360°

¿Ha recibido avisos que sus contraseñas de los correos electrónicos se han visto comprometidas? ¿Sabe si su Organización ha sido víctima de una fuga de datos no controlada?

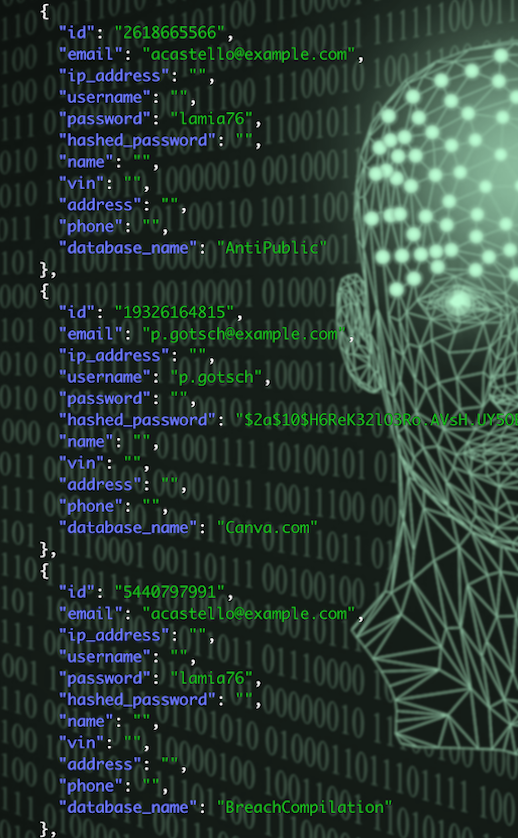

Nuestra herramienta Data Leaks & Breaches Scout, todos los días, a cualquier hora y cuando sea necesario, le advertirá en tiempo real si se detecta un compromiso en sus credenciales de correo electrónico facilitadas o si hay una fuga de información de cualquier tipo en colecciones de datos nuevos y privados que han sido publicados, puestos a la venta en diferentes foros públicos y/o privados, etc. gracias a la continua monitorización realizada por CS3 Group y sus colaboradores para el seguimiento y monitorización de leaks y fugas de información en cualquier parte del mundo.

Data Leaks & Breaches Scout by CS3 Group

Con el servicio de vigilancia de fugas de información y brechas de seguridad, puede conocer los compromisos de sus cuentas y además, evaluar la gravedad de los riesgos de los ataques producidos.

A menudo, cuando los servicios en línea se ven comprometidos, los primeros signos aparecen en sitios de "pegado" como Pastebin y posteriormente en "foros underground" públicos y privados. Los atacantes publican con frecuencia muestras o volcados completos de datos comprometidos en estos servicios. Monitorizar e informar sobre la presencia de direcciones de correo electrónico en estos sitios, puede brindar a los usuarios afectados una ventaja para mitigar las posibles consecuencias de una infracción.

Al detectar todos aquellos que se dirigen a su marca, puede protegerse contra una variedad de amenazas en línea.

El término se puede utilizar para describir datos que se transfieren electrónica o físicamente. Las amenazas de fuga de datos generalmente ocurren a través de la web y el correo electrónico, pero también pueden ocurrir a través de dispositivos de almacenamiento de datos móviles como medios ópticos, llaves USB, portátiles, etc.

Apenas pasa un día sin que una violación de datos confidenciales llegue a los titulares. La fuga de datos, también conocida como robo de datos "sin prisa" y "poco a poco" para no disparar las alertas, es un gran problema para la seguridad de los datos, y el daño causado a cualquier organización, independientemente de su tamaño o industria, puede ser grave. Desde la disminución de los ingresos hasta una reputación empañada o sanciones financieras masivas hasta demandas paralizantes, esta es una amenaza de la que cualquier organización querrá protegerse.

Las medidas de protección deben abordar todas las áreas para garantizar que se eviten las amenazas de fuga de datos más comunes.

La fuga de datos "no autorizada" no necesariamente significa intencionada o maliciosa. La buena noticia es que la mayoría de los incidentes de fuga de datos son accidentales. Por ejemplo, un empleado puede elegir involuntariamente al destinatario incorrecto cuando envía un correo electrónico que contiene datos confidenciales. Desafortunadamente, la filtración de datos involuntaria aún puede resultar en las mismas sanciones y daño a la reputación, ya que no mitigan las responsabilidades legales.

Si bien un empleado puede haber firmado un contrato de trabajo que efectivamente significa confianza entre el empleador y el empleado, no hay nada que les impida filtrar información confidencial más adelante del edificio si están descontentos o si los ciberdelincuentes les prometen un pago considerable. Este tipo de fuga de datos a menudo se denomina exfiltración de datos.

Nuestra solución

El seguimiento continuo y exhaustivo con vigilancia de sus correos electrónicos permiten asegurar su marca en Internet.

Muchas organizaciones brindan a los empleados acceso a Internet, correo electrónico y mensajería instantánea como parte de su función, máxime con la situación de teletrabajo por el COVID-19.

El problema es que todos estos medios son capaces de transferir archivos o acceder a fuentes externas a través de Internet. El malware se usa a menudo para apuntar a estos medios y con una alta tasa de éxito. Por ejemplo, un ciberdelincuente podría falsificar fácilmente una cuenta de correo electrónico comercial legítima y solicitar que se le envíe información confidencial, que podría contener datos financieros o información confidencial sobre precios.

Los ataques de phishing son otro método con una alta tasa de éxito en la fuga de datos. Simplemente haciendo clic en un enlace y visitando una página web con código malicioso podría permitir que un atacante acceda a un equipo o red para recuperar la información que necesita.

Ayuda a prevenir el compromiso de las cuentas

Supervise la actividad de los ciberdelincuentes en tiempo real para evitar ataques de apropiación de cuentas utilizando credenciales comprometidas.

Ayudas en las investigaciones de fraude de identidad

Aproveche el conjunto de datos de inteligencia para identificar posibles fraudes de identidad.

Servicio completamente legal

Nuestro servicio Data Leaks & Breaches Scout es completamente legal y no como otros similares a weleakinfo, leakedsource, leakbase, snusbase, indexeus, leakhub, etc. que tienen dudosa procedencia e incluso encargados, donde se negocian bases de datos y colecciones pagando con criptomonedas por ello fomentando actividades ilegales para su consecución y evasión de divisas.

Conjunto de datos privados

El servicio se nutre continuamente de colecciones de datos nuevos y privados que han sido publicados, puestos a la venta en diferentes foros públicos y/o privados, etc. con más de 13.300 millones de activos comprometidos y catalogados en mayo de 2021 en nuestras bases de datos.

Recuperación de contraseñas

Al contrario que otros servicios como HIBP, siempre se intenta ofrecerle las contraseñas en texto claro tanto como sea posible y con un completo informe con la brecha o leak de seguridad donde ha sido encontrado.

Negociación de retirada de contenido (bajo demanda)

No podemos garantizar al retirada de contenido, pero disponemos de expertos que pueden solicitar la eliminación de la entrada y que en colaboración con su equipo de seguridad, intentarán en la medida de lo posible realizarlo con éxito.

Resultados

Solicite una demostración o permítanos montarle un proyecto piloto gratuitamente y sin ningún compromiso.

Eficacia inmediata

Mediante nuestra herramienta, desde el primer momento, podrá comprobar todas sus identidades y posibles fugas de información existentes en foros, pastes, deep web, etc.

API Rest

Todos los datos proporcionados en nuestro sitio de monitorización están disponibles a través del acceso a la API, lo que permite una respuesta rápida y una fácil integración en la aplicación o sistema de TI existente en su Organización.

Dossier y Condiciones

Descargue nuestro dossier en formato PDF con la presentación y características de la herramienta Data Leaks & Breaches Scout by CS3 Group (no requiere registro).

- Descargar las Condiciones Generales de Contratación (última versión).

- Descargar las Condiciones Particulares del Servicio (última versión).

Análisis

Simplemente con sus direcciones de correo electrónico, sus marcas, logotipos, etc. podremos introducirlos en nuestro potente motor de búsquedas para poder encontrar si existe algún leak o fuga de información que pudiera afectar a su imágen.

Búsquedas

Desarrollaremos la mejor estrategia para que pueda obtener un diamante con nuestra monitorización, incluso si un logotipo que pudiera salir en una filtración, fuese "similar o parecido" a uno de su Organización para dispararles una alerta.

Resultados

Tendrá todos sus resultados en menos de 24 horas y podrá comprobar la efectividad real de nuestra herramienta, reportándole las capturas en tiempo real de los sitios donde se encuentran, los datos publicados con la información recogida, etc.